挖矿算法

本文介绍挖矿究竟是一种怎样的过程,哈希算法是如何工作的。

MVC的POW挖矿是一种数学运算,矿工通过不断尝试不同的随机数来计算区块头的哈希值 ,直到找到一个符合难度目标 的哈希值,找到难度目标的哈希值的矿工会获得区块奖励以及交易手续费奖励。这个通过哈希计算获取奖励过程就是POW挖矿。

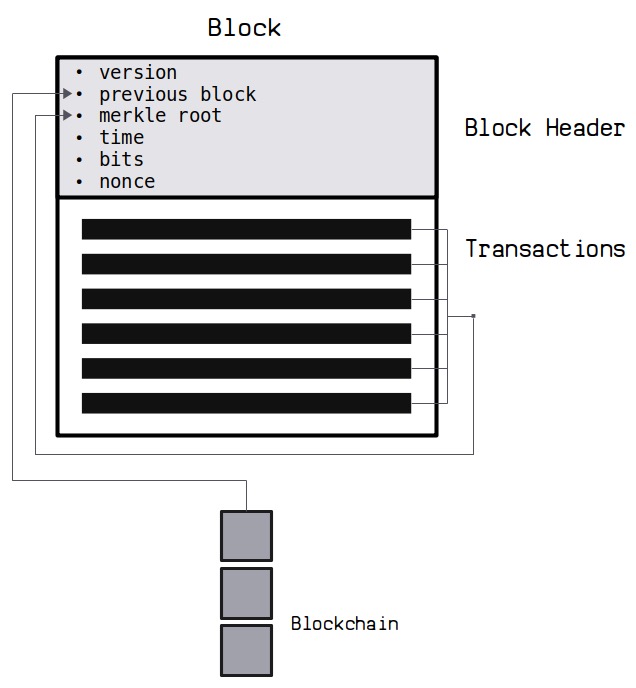

区块头(hash的对象)结构如下:

挖矿过程

矿工通过挖矿产出区块,打包交易以及最后获得奖励的大致流程如下:

- 交易验证: 当MVC交易发生时,交易会被广播到��一个计算机网络(节点)中。这些交易会进入内存池并准备被打包进入下一个区块。随着交易的增加,矿工会维护一个交易列表所计算出的merkle树根哈希值,它会被放入区块头中准备进行挖矿计算。

- 解题: 矿工使用强大算力的矿机,对组装好的区块头进行hash运算,在MVC和MVC中,这种运算是SHA256算法。矿工不断尝试不同的随机数(nonce)来计算区块头的哈希值,直到找到一个符合网络难度目标的哈希值。满足难度目标的特点就是哈希值的前面有一定数量的0。0越多难度越大,发现区块的概率越小。

- 哈希函数:矿工挖矿中使用的特定函数是SHA-256(Secure Hash Algorithm 256-bit)。矿工不断输入不同的nonce值(随机数)到SHA-256算法中,以生成一个符合网络设定的难度目标的哈希值。

- 难度调节: 随着区块产出的速度不同,网络会根据区块产出的速度调整难度目标,使得平均每10分钟产生一个区块。不同的区块链网络有不同的调整难度的规则。MVC使用的是和BCH相同的ASERT-DAA算法。

- 区块奖励: 矿工构建的区块包含一笔交易,它只有输出没有输入,这笔交易的输出地址是矿工的地址,这笔交易的输出金额是区块奖励加上交易手续费。矿工找到符合难度目标的哈希值后,会将这个区块广播到网络中,其他节点会验证这个区块的合法性,如果合法,这个区块就会被加入到区块链中,矿工就会获得区块奖励和交易手续费。

- 区块加入到网络中: 其他节点会验证这个区块的合法性,如果合法,这个区块就会被加入到区块链中,矿工就会获得区块奖励和交易手续费。

哈希算法

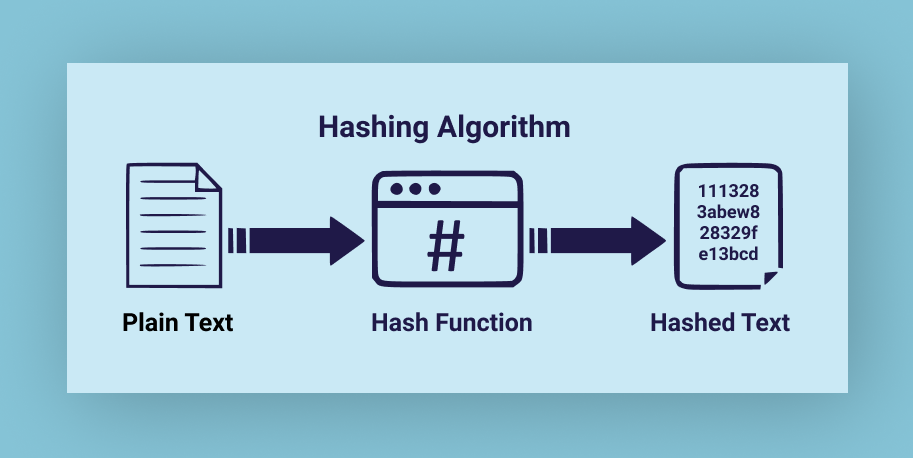

哈希算法(Hash Algorithm)是一种将输入数据(无论大小)转换为固定长度字符串的算法。这些字符串称为“哈希值”或“哈希码”。哈希算法在计算机科学和密码学中有广泛的应用,具有以下功能、特点和用途:

功能

- 数据完整性验证:哈希算法可以用来验证数据的完整性。通过比较原始数据和传输后数据的哈希值,可以检测数据是否被篡改。

- 快速数据检索:哈希表(Hash Table)使用哈希函数来快速查找数据,通过将数据映射到哈希值,可以显著提高检索效率。

- 密码学应用:在密码学中,哈希算法用于生成消息摘要(Message Digest),这些摘要用来保证信息的完整性和验证消息的真实性。

特点

-

不可逆性:哈希算法是单向函数,即从哈希值无法逆推出原始数据。这使得哈希算法在密码学中非常有用。

-

固定长度输出:无论输入数据的大小如何,哈希值总是固定长度。例如,SHA-256总是产生256位的哈希值。

-

碰撞抗性:理想情况下,不同的输入数据不应该产生相同的哈希值(称为碰撞)。好的哈希算法会最大程度上减少碰撞的可能性。

-

快速计算:哈希函数计算速度快,适用于需要快速处理大量数据的应用场景。

常见哈希算法

- MD5(Message-Digest Algorithm 5):生成128位哈希值,已被认为不够安全,不推荐用于安全应用。

- SHA-1(Secure Hash Algorithm 1):生成160位哈希值,已被证明存在安全漏洞,不推荐用于安全应用。

- SHA-256:生成256位哈希值,属于SHA-2家族的一部分,广泛用于各种安全应用。MVC挖矿所使用的哈希算法就是这一种。

- SHA-3:最新的安全哈希算法标准,设计用于提供更高的安全性。

用途

- 数据完整性验证:文件传输和存储过程中,使用哈希值验证数据完整性。例如,下载文件时提供的哈希值可以用来验证文件是否被篡改。

- 密码存储:密码在存储时通常使用哈希算法进行处理,存储哈希值而非明文密码,增强安全性。

- 数字签名:在数字签名中,哈希算法用于生成消息摘要,确保消息的完整性和真实性。

- 区块链:在区块链技术中,哈希算法用于生成区块的哈希值,确保链条的不可篡改性。

哈希算法因其不可逆性、固定长度输出和碰撞抗性等特点,在信息安全和数据处理领域具有重要作用。

MVC和比特币使用的是SHA-256(Secure Hash Algorithm 256-bit)属于SHA-2(Secure Hash Algorithm 2)家族,是目前广泛使用的安全哈希算法之一。SHA-256生成256位(32字节)的哈希值,具有快速计算、固定长度输出和碰撞抗性等特点,适用于各种安全应用场景。

安全和公平

哈希算法在POW公链中极大程度上保证了网络的安全性和公平性。具体来说,哈希算法通过以下几种方式来保证区块链的安全性:

1. 区块链的完整性和不可篡改性

- 哈希链:每个区块都包含上一个区块的哈希值,形成一个链条。如果任何区块的数据被篡改,该区块的哈希值将发生变化,这将导致所有后续区块的哈希值也发生变化,从而使整个链条无效。这种设计使得篡改区块链上的数据变得极其困难,因为篡改一个区块需要重新计算其后的所有区块的哈希值。

2. 工作量证明(Proof of Work)

- 工作量证明机制:MVC使用SHA-256哈希算法作为其工作量证明(PoW)机制的一部分。矿工需要解决一个复杂的数学难题,即找到一个符合特定条件的哈希值(通常是哈希值的前若干位必须是零)。这种计算需要大量的计算能力和时间,从而防止轻易攻击网络。

- 防止双重支付:通过工作量证明,攻击者很难同时控制网络的大量计算能力。这意味着攻击者几乎不可能重新组织链条以实现双重支付,因为这需要重新计算并验证大量区块。

3. 数据完整性和防篡改

- 交易验证:MVC交易数据在广播到网络时会被打包到区块中。每个交易都会被哈希处理,确保数据的完整性和防篡改。如果交易数据被篡改,其哈希值将不再匹配,从而使篡改行为被轻易检测到。

- 梅克尔树(Merkle Tree):每个区块中的交易数据通过梅克尔树进行组织。梅克尔树是一种二叉树结构,通过将交易的哈希值不断两两组合生成上层节点的哈希值,直到生成一个根哈希值(Merkle Root)。这种结构使得任何单个交易的数据变化都会影响根哈希值,从而确保交易数据的完整性。

4. 防止预映射攻击和碰撞攻击

- 抗预映射攻击:SHA-256设计用于防止预映射攻击。即使攻击者拥有大量预先计算的哈希值和对应的原始数据,对SHA-256的攻击仍然是不可行的。

- 抗碰撞攻击:SHA-256具有很强的抗碰撞能力,几乎不可能找到两组不同的数据生成相同的哈希值。这确保了MVC交易和区块的唯一性和安全性。

5. 矿工的奖励和激励机制

- 区块奖励和交易费:矿工通过解决工作量证明难题获得MVC奖励和交易费。只有第一个成功解决难题并验证新区块的矿工可以获得奖励,这激励矿工诚实工作并维护网络的安全性。

总结

使用哈希算法进行挖矿是POW公链的核心机制,也是确保网络安全和公平的重要手段。哈希算法通过工作量证明、数据完整性验证、防篡改机制、抗攻击能力等方式,保证了区块链的安全性和可靠性。SHA-256作为一种安全、快速、抗碰撞的哈希算法,为MVC挖矿提供了坚实的基础,确保了网络的稳定运行和矿工的奖励激励。